La seguridad de la información de una empresa y de sus clientes debe estar dentro de la prioridades de cualquier empresa vigente. Si en tu empresa tienes proveedores bajo el esquema de Software como Servicio, todavía mucho más. Para evidenciar que tu proveedor se toma en serio este tema, existen varios mecanismos, siendo SOC 2 uno de estos.

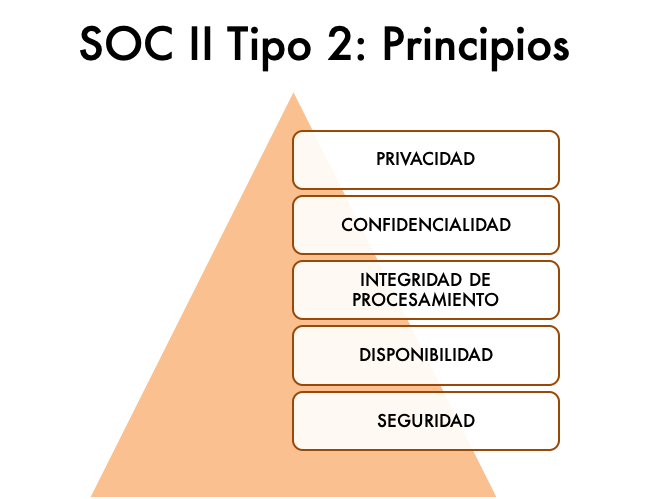

SOC 2 es un procedimiento de auditoría bajo un marco de principios que garantiza que una organización gestiona de forma segura sus datos para proteger los intereses de su organización y la privacidad de sus clientes. Estos principios son: seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad.

Cumplir con SOC 2 puede ser el factor determinante en muchas decisiones de negocios. Para este caso, vamos a plantearlo desde que queremos orientar a la empresa de tecnología que brinda una solución en esquema SaaS y le interesa conocer a fondo lo que SOC 2 representa y cómo puede sacarle provecho.

¿Cuáles son los principios en que se fundamenta SOC 2?

- Seguridad

- Disponibilidad

- Integridad de procesamiento

- Confidencialidad

- Privacidad

Ahora veremos cada uno de forma individual:

Seguridad

Este principio se refiere al nivel de protección que tiene el sistema para evitar accesos no autorizados a la información. Estableciendo niveles y controles de acceso se puede prevenir potenciales accesos indebidos, robo, copias no autorizadas, eliminación de archivos, uso no apropiado del software, modificaciones al código o peor aún, divulgación de información confidencial.

Para poder estar en acuerdo con este principio, se pueden hacer uso de varias herramientas o soluciones de seguridad, tales como Corta Fuegos de Aplicaciones Web (Web Application Firewalls – WAF), implementación de autenticación por múltiples factores (multifactor authenticator) o herramientas de detección de intrusos (Intrusion Detection System – IDS). Cada una de estas soluciones brinda una capa de seguridad distinta.

Disponibilidad

Se refiere a la posibilidad que tendrán los clientes de acceder o tener disponible la plataforma SaaS, típicamente estas condiciones de tiempo y accesibilidad se pueden encontrar en el Acuerdo de Nivel de Servicios (ANS).

En este acuerdo se establecerán los niveles mínimos permitidos para la empresa. En caso de que esta no cumpla con estos niveles y los mismos estén por debajo de lo pactado, el cliente tendría derecho a alguna retribución.

Si están interesados en conocer más a fondo sobre el ANS, acá les dejamos el enlace donde lo abordamos con mayor detalle.

Integridad de procesamiento

Este principio se refiere a la capacidad que tiene la plataforma SaaS de lograr el objetivo que dice que logra. Se le conoce popularmente a esta condición como la garantía implícita de funcionalidad para un propósito en particular.

Los datos deben estar completos, ser válidos, acertados, en tiempo apropiado y de forma autorizada.

Importante, integridad de procesamiento no necesariamente significa que la data está integra. Siempre debemos tener presente un máxima básica en temas de procesos: Si lo que entra es basura, lo que sale, también será basura (Garbage-in / Garbage-out).

Confidencialidad

Si el acceso a cierta información está limitado a un grupo específico de personas u organización, estos datos son considerados confidenciales, por lo cual no pueden se publicados o divulgados a personas no autorizadas.

El mecanismo para mantener datos confidenciales es la encriptación de los datos, de esta manera sólo el emisor y quienes tengan la llave podrán des-encriptar (decodificar) el mensaje o los datos. Esto aplica cuando hay que transmitir o transferir los datos.

Por otro lado, para resguardar los datos que están almacenados en servidores o base de datos, es necesario implementar soluciones de protección perimetral, tales como cortafuegos (firewall) y políticas estrictas de acceso.

Privacidad

El principio de privacidad se refiere a los mecanismos establecidos para la recopilación, uso, retención, divulgación y tratamiento de datos de carácter personal, en conformidad con la política de privacidad de la organización, además de las condiciones que apliquen debido a la(s) ley(es) de protección de datos de carácter personal que aplique.

Dato de carácter personal se refiere a cualquier dato que identifique o que permita identificar a una persona. Ejemplo de estos datos son: nombre, dirección, documento nacional de identidad (o cédula en algunos países), etc. Además, existen datos que son todavía más sensibles, como raza, sexo, orientación sexual, religión o tendencias políticas.

Toda empresa que recopile, almacene o proceso datos de carácter personal debe tener el doble de cuidado, por el riesgo que esto conlleva.

¿Por qué es importante lograr el cumplimiento de SOC 2?

Cumplir con este marco de principios no es obligatorio para proveedores de servicios en esquema tipo SaaS o soluciones en la nube, pero su rol en asegurar los datos no puede ser subestimado.

¿De dónde viene la palabra SOC?

SOC proviene de las siglas de “System and Organization Controls” – controles de sistema y organización.

¿Quién creó SOC?

SOC fue creado pos la AICPA, el Instituto Americano de Contadores Públicos Autorizados (AICPA). Es por esto, que los únicos que pueden llevar una auditoría de este tipo son Contadores Públicos Autorizados que cuenten con las últimas actualizaciones en cada uno de los temas y principios que abarca SOC. Además, debe contar con la experiencia, entrenamiento y certificación para brindar este servicio.

¿Cuántos tipos de SOC 2 existen?

Existen 2 tipos de SOC, tipo 1 y tipo 2. El SOC 2 tipo 1 busca reportar las políticas y procedimientos para asegurar el factor de confianza, el proceso del SOC 2 tipo 2 requiere una auditoría de 6 meses por un tercero. En otras palabras, el SOC 2 tipo 1 es una foto del sistema en un instante de tiempo que denota el estado de las políticas y los procedimientos utilizado para mantener los factores de confianza; mientras que SOC 2 tipo 2 es evidenciar que estas políticas son mantenidas de forma sostenida, con evidencia contundente, a lo largo de un periodo de 6 meses.

¿Qué examina una auditoría SOC 2 tipo 2?

El corazón de esta auditoría es evidenciar el cumplimiento de los 5 principios:

Seguridad: está la plataforma protegida contra accesos indebidos, tanto físicos como lógicos.

Disponibilidad: la plataforma está disponible para operar y ser utilizada de acuerdo al compromiso con el cliente.

Integridad de procesamiento: el procesamiento de los datos está completo, es confiable, se realiza de principio a fin y asegura que los datos que entran no están siendo alterados o manipulados de forma accidental, brindando resultados erróneos.

Confidencialidad: información definida como confidencial es protegida y tratada como se acordó.

Privacidad: datos de carácter personal es recopilada, utilizada, retenida, compartida y destruida en conformidad con los compromisos establecidos en la política de privacidad y en atención al principio de los derechos ARCOS.

¿Qué podemos ubicar en un reporte SOC llevado por un CPA autorizado?

Cada auditoría de SOC 1 y SOC 2 presenta al menos 4 secciones principales que los usuarios del informe deberán buscar, las cuales son:

- Afirmación de la gerencia

- Descripción de los Servicios

- Opinión del auditor

- Resultados de las pruebas

¿Existe alguna manera o mecanismo que permita que la auditoría sea realizara por una persona que no es CPA?

No. Existen personas que promueven sus servicios y realizan las auditorías sin contar con las credenciales para que sus informes y reportes sean reconocidos como válidos por la AICPA.

No me encuentro dentro del rango de acción de la AICP, ¿tengo alguna alternativa al SOC 2?

Sí, SOC 2 no es el único marco para evidenciar que una organización gestiona de forma segura sus datos para proteger los intereses de su organización y la privacidad de sus clientes.

El estándar con mayor aceptación internacional, o fuera de los Estados Unidos es ISO 27001. Si estás interesado en conocer más sobre ISO 27001, acá te dejamos el enlace a una publicación que hicimos sobre este importante sistema de gestión.

Por otro lado el gobierno de Reino Unido también ha emitido su marco de trabajo en temas de seguridad informática, la cual denominaron Ciber-Esenciales (en inglés Cyber Essentials).

Asesores.io Modelos de documentos para que lo hagas por ti mismo.

Asesores.io Modelos de documentos para que lo hagas por ti mismo.